UTMとは何か?仕組みから導入方法までわかりやすく解説!

企業や教育機関など、さまざまな組織において、ネットワークの安全性を保つことは重要です。

外部とインターネットを介してつながることで、情報のやり取りが迅速にできますが、情報漏洩や不正アクセスなどの危険も増加しています。

ネットワークの安全を守るため、効果的なセキュリティ対策が求められています。

ネットワークセキュリティを強化する対策は、ウイルスソフトの対策が一般的ですが、これらを個別に導入すると管理負担やコストが増加してしまいます。

そのため、セキュリティ対策がとても重要。しかし、「UTM」とは具体的にどんなものか、どういった仕組みで機能するのか、どのようなメリットがあるのか知らない方もいるのではないでしょうか。

本記事では、UTMの基本的な概念から仕組みやメリット、導入方法などまでを初心者にもわかりやすく解説していきます。

UTMについて詳しく知りたい方、これからネットワークセキュリティの強化を検討している方はぜひ、最後までご覧ください。

目次

UTMとは?基本的な概念と仕組みについてわかりやすく解説!

UTMは、団体や企業が直面するいろいろなセキュリティ脅威に対して、包括的に対応するための管理手法のことです。

UTMは「Unified Threat Management」の略。UTMが登場した背景には、インターネットの普及と脅威の多様化があります。

しかし、サイバー攻撃の手法が高度化したため、対応するためには、これらの対策を統合して一元的に管理する必要が出てきました。

UTMはさまざまなセキュリティ機能をひとつにまとめ、効率的に管理することが可能です。

まずは、UTMの基本的知識からみていきましょう。

UTMとは?

UTMとは、複数のセキュリティ機能をひとつにまとめることが基本的な概念を持ちます。

そのため、個別に導入されていたセキュリティ機能をまとめて管理することができ、コスト削減と管理の効率化を図れます。

UTMは通常、ネットワークの出入口に設置され、外部からのセキュリティ脅威に対する最初の防御として機能します。

例えば、企業内のLANとインターネットのあいだにUTMを設置することで、外部からの攻撃を防ぎつつ、内部のネットワークの安全性を確保することが可能。また、UTMはセキュリティ対策をまとめて管理できるため、ネットワーク管理者の負担にも役立つでしょう。

UTMの構造上における仕組み

構造上、さまざまなセキュリティ機能をまとめているのがUTMです。

Webフィルタリング、ファイアウォール、アンチウイルス、アンチスパム、IPS/IDS(不正侵入防御、検知システム)などが主な機能。これらの機能がひとつにまとまってネットワーク全体を保護します。

例えば、外部からの通信が自社ネットワークに入る際、まずUTMのファイアウォール機能が不正な通信をフィルタリングし、次にアンチウイルス機能がウイルスやマルウェアを検出します。

さらに、Webフィルタリング機能が不適切なWebサイトへのアクセスを防ぎ、アンチスパム機能が迷惑メールをブロックするのです。

このように、UTMは多層的な防御を行います。

また、UTMは定期的なアップデートが行われており、新たな脅威に対する対策も迅速に取り入れられます。

そのため、常に最新のセキュリティ対策を維持することが可能です。

UTMの主な機能

UTMの主な機能は、下記に挙げられます。

それぞれの機能がどのようにネットワークを保護するかを理解することで、UTMの有用性をより深く理解することができます。

【関連記事】

アプリケーション制御機能

アプリケーション制御機能は、企業内で許可されていないアプリケーションの使用を禁止するための機能です。

また、この機能により、ウイルスやスパイウェアが含まれるアプリケーションの実行を未然に防ぐことができます。

企業によっては、業務に必要なアプリケーションのみを許可し、それ以外のアプリケーションの使用を制限する場合があります。

業務に集中できる環境を整備して、ネットワークに対するセキュリティリスクを低減させることが可能となります。

アンチウイルス

UTMにおける重要な防御のひとつがアンチウィルス機能。ネットワークを通じて侵入しようとするウイルスやマルウェアを検出し、駆除します。

このため、UTMは一定の防御性を確保することができます。

Web(URL)フィルタリング

Webフィルタリング機能は、ユーザーがアクセスするWebサイトの内容を監視し、悪意のあるサイトや業務に無関係なサイトへのアクセスを制限する機能です。

例えば、マルウェアが埋め込まれたサイトやフィッシングサイトへのアクセスをブロックすることで、ネットワークの安全性を維持します。

企業においては、従業員が不適切なWebサイトにアクセスすることを防ぐことで、情報漏洩のリスクを軽減し、業務効率を向上させることもできます。

また、教育機関では、生徒が有害なコンテンツにアクセスすることを防ぐために、この機能は効果的です。

IPS/IDS

IPS(不正侵入防御システム)とIDS(不正侵入検知システム)は、ネットワークに対する不正アクセスを検出、防御するための機能です。

IPSは、リアルタイムで不正なパケットを識別し、未然に攻撃を防ぐことが可能。一方、IDSは、不正な内部情報の持ち出しやネットワークへの不正なアクセスを検知する機能です。

上記の機能を組み合わせることで、外部からの攻撃だけでなく、内部からの不正行為に対してもセキュリティ対策が可能です。

企業においては、内部からの情報漏洩や、不正なデータアクセスを防ぐためにかなり重要な役割を担います。

アンチスパム

アンチスパム機能は、迷惑メールやフィッシングメールのフィルタリングを行う機能です。

スパムメールは企業のネットワークにとって脅威であり、従業員が誤って不正なリンクをクリックすることで、ウイルス感染や情報漏洩が起きてしまう危険があります。

この機能は、スパムメールを自動的に検出し、受信者のメールボックスに到達する前にブロックすることが可能。そのため、従業員が不正なメールに対処する時間を削減し、業務効率を向上させることができます。

ファイアウォール

ファイアウォールは、UTMのなかでも基本的なセキュリティ機能のひとつであり、外部からの不正アクセスを防ぐ機能です。

具体的には、内外のネットワークのあいだの通信を監視します。

UTMでは、ファイアウォール機能が他のセキュリティ機能と連携して動作するため、個別のファイアウォールよりも高いレベルのセキュリティを行えます。

【関連記事】

UTMが必要ないと言われている原因とは?要因についてわかりやすく解説!

UTMは1990年代から存在しますが、現代でも企業などで導入されており、セキュリティー対策として古いというわけではありません。

そもそもUTMは、セキュリティ対策に効果を発揮しますが、コストが大きいです。

そのため、コストをかけられない中小企業など、セキュリティソフトなどで対応したほうがよいとの考えがあるのも実情。しかし、UTMは上手く使いこなすことができればメリットもあるため、必要とされている場合もあります。

まずは、UTMが必要ないと言われている要因や否定するポイントについてわかりやすく解説していきます。

【関連記事】

UTMはまだまだ主流

セキュリティ対策に手間、大きなコストをかけられない企業も数多くみられます。

また、セキュリティ対策の人員が不足している企業もまだまだ少なくありません。

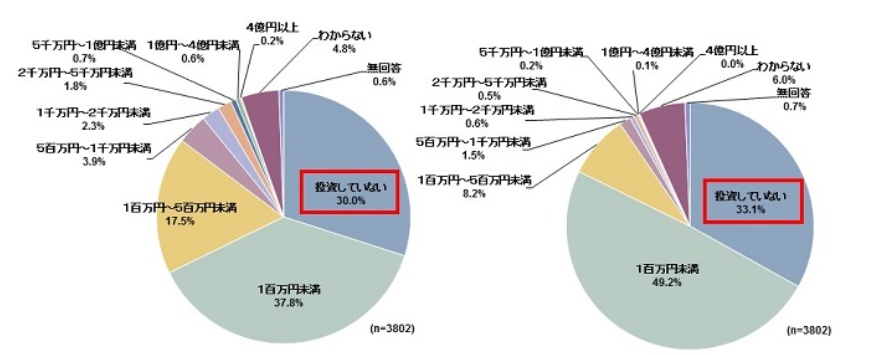

IPA(独立行政法人情報処理推進機構)が実施した「2021年度 中小企業における情報セキュリティ対策に関する実態調査」によると、費用対効果などの理由で、約3割の企業がセキュリティ対策できていない現状があります。

2021年度 中小企業における情報セキュリティ対策に関する実態調査-IPA(独立行政法人情報処理推進機構)

データ的な市場の需要からみても、UTMはまだまだ主流といってよいでしょう。

UTMは必要ないと言われる要因

「UTMはもう古い」といった意見があるのは、上手く使えていない中小企業が多いという社会的背景が関係しているといっても過言ではありません。

UTMの機能は充実しているといってもよいでしょう。

しかし、場合によってはすべての機能を動作させてしまいます。

そのため、通信スピードやシステム処理が低下します。

結果として稼働しているセキュリティ機能は、1〜2つという場合も少なくないのが現状。また、運用や管理に専門知識が必要不可欠ということも要因として考えられます。

大企業であれば専門部署を設けることも可能ですが、社員数が増えればその分人件費が発生します。

人件費の増大に対応することは中小企業などにとっては困難といえるかもしれません。

上記のような理由と、セキュリティソフトと組み合わせれば十分、UTM導入しても使いこなせないとの考えなど「UTMはもう古い」という意見がみられます。

「UTMは古い」を否定する3つのポイント

ここでは「UTMは古い」を否定する3つのポイントをわかりやすく解説していきます。

下記に3つのポイントをまとめました。

- セキュリティ対策への費用対効果が大きくなる

- セキュリティ対策の人的負荷を減らすことが可能

- 多様化する脅威に柔軟な対応することが可能

上記についてそれぞれみていきましょう。

セキュリティ対策への費用対効果が大きくなる

UTM導入には、それなりにコストがかかります。

しかし、いくつかのセキュリティソフトや機器を組み合わせて対策する場合と比較すると、UTMの方がお得になりやすいです。

UTM導入でコストが高くなってしまうケースは、企業の環境に合わない価格と機能で選んだ場合です。

適切な機能と価格でUTMを選べば、すべての機能を作動させても、通信スピード、システム処理の低下に繋がることはありません。

メンテナンスが必要なく機器を買わずに済むクラウド型UTMが例として挙げられます。

また、買い替えがなく故障しないため、費用対効果が大きくなることもよい点です。

セキュリティ対策の人的負荷を減らすことが可能

UTMは、運用、管理に専門知識が必要。専門部署、専門家を置くことが厳しい中小企業だと、社員の人的負荷が高くなる懸念があります。

しかし、逆にUTM導入によって人的負荷を軽減することに成功するケースもあります。

例えば、クラウド型UTMは、セキュリティ対策を委託可能です。

日々のセキュリティ運用のすべてを委託可能なため、人的負担の増大防止が可能になります。

また、専門部署や専門家を置くよりもコストがかからないのも特徴です。

上記を踏まえると、セキュリティ対策としては有効な手段であり、UTMはもう古いという意見を否定することが可能です。

多様化する脅威に柔軟な対応することが可能

ハッカーなどによる脅威は、変化し続けています。

セキュリティソフトと組み合わせることで対策を強化することは可能です。

しかし、前日までできていたのが脅威の多様化によって翌日には対応困難になる可能性があるため注意が必要です。

UTMなら、常に変化し続けるインターネット上の脅威に対して柔軟な対応ができます。

上記を踏まえると、UTMはもう古いという意見を否定する根拠といってよいでしょう。

【関連記事】

UTMが必要とされている理由は?3つのポイントでわかりやすく解説!

UTMを必要とする主な理由としては、ネットワーク環境におけるセキュリティリスクの増加が原因です。

下記の3つの理由が、UTM導入の主なポイントであり、わかりやすくまとめてみました。

- 有害なサイトへのアクセス防止

- ハッカーによる不正アクセス予防

- 情報漏洩の防止

上記についてそれぞれみていきましょう。

有害なサイトへのアクセス防止

企業のネットワークを利用する際、従業員が意図せず有害なサイトにアクセスしてしまう場合があります。

有害なサイトには、フィッシングやマルウェアが仕込まれている場合があり、ウイルス感染や情報漏洩の危険度が増します。

UTMは、Webフィルタリング機能を利用して有害なサイトへのアクセスをブロックし、ネットワークの安全性を確保する役割。また、従業員が業務に関係のないサイトにアクセスすることを防ぐことで、業務効率を向上させることも可能です。

例えば、動画共有サイトやSNSへのアクセスを制限することで、業務中の不要な時間を削減し、生産性も向上しやすいです。

ハッカーによる不正アクセス予防

近年、ハッカーによる不正アクセスの手口はますます巧妙化していて、団体や企業のネットワークは常に狙われている状況です。

警視庁が発表した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、年度内におけるサイバー事案の検挙件数は、3,003件とのことでした。

なかでも中小企業は、大企業に比べてセキュリティ対策が不十分なことが大半で、攻撃されやすいのが現状。UTMは、ファイアウォールやIPS/IDS機能を活用して、不正アクセスを未然に防ぐことができます。

また、UTMはリアルタイムでの監視機能を備えているため、攻撃が発生した際には迅速に対応することが可能です。

そのため、企業の重要な情報を守ることができます。

情報漏洩の防止

情報漏洩は、企業にとって重大なリスクであり、その被害は甚大です。

外部からの攻撃による漏洩だけでなく、内部からの不正なデータ持ち出しも甚大な被害になりかねません。

前述したとおり、そもそもUTMは上記のようなリスクに対して多層的な防御が可能。例えば、UTMのアプリケーション制御機能を利用して、許可されていないファイル共有アプリケーションの使用を禁止することで、機密情報が外部に流出するリスクを軽減できます。

また、IPS/IDS機能を利用して、不正なデータ転送を検知し、リアルタイムで対応することも可能です。

さらに、UTMはログ管理機能を備えており、ネットワーク内でのすべてのアクティビティを記録します。

これにより、万が一情報漏洩が発生した場合でも、その原因を迅速に特定し再発防止策もしやすくなります。

クラウド型UTMとは?ネットワーク上でセキュリティを強化できる仕組みをわかりやすく解説!

ここではクラウド型UTMとは何か、ネットワーク上でセキュリティを強化できる仕組みをわかりやすく解説していきます。

そもそも、クラウド型UTMが何かわからないという方もいることでしょう。

また、名前は知っていても強化できる仕組みは理解していない場合もあると思います。

クラウド型UTMとは、従来のアプライアンス型UTMと同じような機能を持つクラウドサービスのこと。

セキュリティベンダーのクラウドサーバー上にあるUTMを利用するため、自社によるネットワーク構成の変更やUTM機器の調達などの作業は不要です。

下記記事で、クラウドUTMの概要やアプライアンス型との違いだけでなく、メリット、デメリットについても詳しく解説しています。

【関連記事】

UTMの導入方法とは?初めてでもわかりやすく解説!

UTMを導入する前に、既存のセキュリティ対策と比較することも重要です。

大半の企業では既に個別のセキュリティ対策を導入しており、互換性を確認する必要があります。

これにより、既存のシステムを追加するか、代替するかなど適切な選択をすることが可能です。

UTMは、主にクラウド型UTMとアプライアンス型UTMがあります。

上記のどちらを選ぶかをまず決める必要があります。

そもそも、UTMの導入方法自体がわからない方いることでしょう。

ここでは、2種類のUTMの特徴とUTMの導入方法を初めてでもわかりやすく解説していきます。

【関連記事】

アプライアンス型UTMの特徴

物理的な機器として導入されるため、自社のネットワーク内で管理されます。

企業のセキュリティポリシーに従ってカスタマイズが可能で、厳格なセキュリティ要件を満たすことができます。

一方で、導入する際に高額な初期費用が発生する可能性があり、保守や設定のために専門知識が必要です。

クラウド型UTMの特徴

物理的な設置が不要で、迅速に導入することが可能です。セキュリティベンダーが管理を行うため、運用の手間が軽減されます。

また、拠点が増減しても柔軟に対応できるため、拡張性にも優れているのも特徴です。

初期費用が抑えられる一方で、月額料金が発生するため、長期的なコストも考慮する必要があります。

UTMの導入方法

どちらのUTMを選ぶかによって導入の流れが異なります。

ここでは、クラウド型UTMとアプライアンス型UTMのそれぞれの導入手順を解説していきますので、ご覧ください。

【関連記事】

クラウド型UTMの導入の主な流れ

一般的な、クラウド型UTMを導入する流れについて、下記にまとめました。

事業者の選択と契約

事業者のサービス内容、サポート体制、信頼性を確認し、事業者を選び契約を行います。

設定

契約後、クラウド型UTMの設定を行います。

設定は原則、オンラインで行われ、提供事業者からのサポートを受けながら進めることが可能です。

問題ないことを確認

設定が完了したら、問題なく動作しているかを確認します。

必要に応じて設定の微調整を行い、完了です。

アプライアンス型UTM導入の主な流れ

次に、アプライアンス型でのUTM導入の流れをまとめました。

機器の設定

アプライアンス型UTMを導入する際は、まず機器の設定を行います。

具体的には、有効化するネットワーク設定やセキュリティ機能を行い、自社のネットワーク環境に合わせた調整を行います。

ルーターの手前に設置

設定が完了した機器を、ネットワークの入り口であるルーターの手前に設置します。

これにより、外部からの不正アクセスや内部からの情報漏洩を防ぐことができます。

問題ないことを確認

設置後、機器が問題なく機能しているかを確認します。

セキュリティ機能が適切に作動していることを確認し、不足があれば再設定を行います。

UTMに関するQ&A【わかりやすく回答】

ここでは、UTMについてよくある質問と回答をまとめました。

疑問を抱いている方々にとって参考になれば幸いです。

- UTMって何ですか?

- UTMとはVPNのことですか?

- UTMは違法なんですか?

- ファイアウォールとUTMの違いを教えてください

- UTMはどこに接続すればよいですか?

- UTMの欠点はありますか?

- UTMとルーターの違いは何ですか?

- UTMは義務ですか?

- UTMとウイルスソフトの違いは何ですか?

- UTMの月額料金はいくらくらいですか?

上記についてそれぞれ回答していきます。

Q1)UTMって何ですか?

UTMとは、不正アクセスやコンピュータウイルスなどの脅威に備えて、複数のセキュリティ機能をひとつの機器でまとめて管理する手法のことです。

統合的に管理することで、効率的なセキュリティ対策が可能となります。

Q2)UTMとはVPNのことですか?

UTMもVPN(Virtual Private Network:仮想プライベートネットワーク)もどちらもセキュリティを強化するためのツールですが、その機能と目的には大きな違いがあります。

そもそもVPNは、インターネット上で仮想の専用線を作り出し、遠隔地から企業の内部ネットワークに安全にアクセスするための技術。

データの暗号化と認証を行うことで、通信内容の傍受や改ざんを防ぎやすくなり、リモートワークや拠点間での安全な通信が可能になります。

一方、UTMは、ファイアウォール、アンチウイルス、侵入検知・防御システム(IDS/IPS)、アンチスパムなど、複数のセキュリティ対策をひとつのデバイスやソフトウェアに統合したシステムのこと。

セキュリティ管理が簡素化され、コスト削減が可能になるだけでなく、UTMはさまざまな脅威に対するセキュリティー対策ができます。

一般的にも多くのUTM機器にはVPN機能も搭載されており混同されがちですが、リモートアクセスと拠点間接続の両面で効率的かつ安全な通信環境が整います。

このような仕組み上の違いから、UTMとVPNはそれぞれ異なるセキュリティーの施策ができるよう設計されています。

両者は異なる役割を持つため、目的に応じて使い分けなければなりません。

Q3)UTMは違法なんですか?

UTMの導入は法律で義務付けられているわけではなく、違法でもありません。

しかし、企業のセキュリティ対策が不十分であると、サイバー攻撃による被害が発生するリスクが高まります。

Q4)ファイアウォールとUTMの違いを教えてください

ファイアウォールは、外部からの不正アクセスを防ぐための基本的なセキュリティ機能です。

一方、UTMは複数のセキュリティ機能をまとめて管理するものです。

【関連記事】

Q5)UTMはどこに接続すればよいですか?

UTMは社外と内部のネットワークの入り口であるルーターの下に設置することが一般的であり、接続方法としては、下記のような基本的なポイントがあります。

- ONUとルーターの間

- モデムとルーターの間

- ルーターとハブの間

大まかですが、主にデバイスとの間で配置されます。

インターネットからのトラフィックがUTMを通過するようになり、セキュリティ機能が効果的に働きます。

また、UTMを設置する際には、接続図を作成しておくこともおすすめ。接続図によって、ネットワーク内すべての機器の接続関係を視覚化し、配置ミスを防げます。

具体的な接続手順については、UTM導入時に付属する取扱説明書に従って行えますが、専門用語も数多く散見されるため、初心者には少し壁を感じることもあるでしょう。

電源コードやLANケーブルなどの配線方法や、設置する場所に関する詳細な指示が記載されていますので、まずはそちらをご確認ください。

Q6)UTMの欠点はありますか?

UTMの欠点としては、ダウンした際にインターネット接続ができなくなるリスクがあることです。

ダウンするとネットワーク全体が影響を受けるため、業務が滞る可能性があります。

Q7)UTMとルーターの違いは何ですか?

ルーターは、社内ネットワークと外部ネットワークを相互に接続する役割を果たすネットワーク機器です。

UTMは、ネットワークの出入口でウイルスや不正なアクセスをブロックするセキュリティ機能を提供します。

Q8)UTMは義務ですか?

UTMの導入は法的に義務付けられていませんが、セキュリティ対策の一環として推奨されています。

2022年に改正された個人情報保護法では、個人情報の漏洩が発生した場合の報告や通知が義務化されており、企業は適切なセキュリティ対策を講じる必要があります。

その一環としてUTMの導入を検討する企業が増えていますが、義務ではありません。

Q9)UTMとウイルスセキュリティー対策ソフトの違いは何ですか?

UTMは主にインターネットの出入口を守るためのセキュリティ装置であり、ネットワーク全体を保護する役割を担います。

一方、ウイルス対策ソフト(アンチウイルスソフト)は、個々のデバイス内のデータを保護するためのソフトウェアです。

Q10)UTMの月額料金はいくらくらいですか?

UTMの月額料金は、契約するサービスや提供事業者によって異なりますが、一般的には月額5,000円から10,000円程度が相場です。

リース契約の場合、月額10,000円から20,000円程度となる場合もあります。

もし、格安で費用対効果を狙いたいなら、クラウド型UTMサービスがおすすめ。

全体的にかかる初期費用が少なく、必要なパソコン台数分のみの料金で利用できるため、オフィスの規模感や短期間での導入を検討している場合にコストを抑えられる手段として考えられます。

ちなみに、UTMの導入には補助金制度が利用できる場合もあり、IT導入補助金やサイバーセキュリティ対策促進助成金を活用することで、導入費用を抑えることもできます。

さいごに|UTMのことなら株式会社じむやへ!

今回は、UTMの概要から仕組みから必要とされている理由だけでなく、クラウド型UTMの構造、導入方法、よくある質問などについてわかりやすく解説しました。

UTMは企業のネットワークセキュリティを大幅に強化できるツールであるため、サイバー攻撃や情報漏洩のリスクを低減することが可能です。

本記事が、UTMとは何なのか?詳しく知りたい方の役に立てば幸いです。

具体的な導入を検討されている方は、ぜひ株式会社じむやまでお問い合わせください。

| 対応エリア | 全国対応 | ||

| メーカー/機種 | お問い合わせ下さい | ||

| リース期間 | 5年(60回) | 6年(72回) | 7年(84回) |

| 自動更新期間 | 5年ライセンス | 6年ライセンス | 7年ライセンス |

| リース料金 | 月額 5,700円以下 | 月額 4,900円以下 | 月額 4,600円以下 |

| 初期費用・設定費用 | 0円! | ||

| 保守サポート | 0円! | ||

| 標準装備 | ①ファイヤーウォール ②ウイルスブロック ③メール/サーバー保護 ④WEBアンチウイルス ⑤IDP(侵入検知・防止) ⑥P2P対策 ⑦URLフィルタリング | ||

| サクサUTM | 現金価格 | リース価格 |

| SS7000Ⅲ Std | 40万円以下 | 月々7,600円以下(5年リース) |

| SS7000Ⅲ Std Plus | 43万円以下 | 月々7,000円以下(6年リース) |

| SS7000Ⅲ Std Plus+ | 46万円以下 | 月々6,500円以下(7年リース) |

| SS7000Ⅲ Pro 各種 | お問い合わせ | お問い合わせ |

最新記事 by 堀田直義 (全て見る)

- 【2026年最新版】UTMのおすすめメーカー比較ランキング5選! - 2026年1月1日

- 【2026年最新版】UTMの選び方は?抑えておくべきポイント3選! - 2026年1月1日

- 【2026年最新版】UTMのリース料金の相場は?購入価格も紹介! - 2026年1月1日

- 【2026年最新版】サーバーの価格相場はどのくらい?種類別に平均費用を解説! - 2026年1月1日

- UTMにセキュリティ対策ソフトはいらない?結論:必要です - 2025年6月26日