UTMの設定手順は?変更方法や費用・メンテナンスについて解説!

UTMの設定手順や費用、運用後のメンテナンス方法について知りたい方は必見です。

UTMを導入することで、ファイアウォールやアンチウイルス、Webフィルタリング、VPNなどの機能を一元的に管理できるためネットワーク全体の防御力を大幅に向上させることが可能になります。

しかし、UTMの機能を上手く活用するには、オフィスに合った設定と正しい運用手順を理解しておかなければなりません。

本記事では、UTMの基本的な役割や設定前の準備だけでなく、初心者でも迷わずに導入できる設定手順、高度なセキュリティ機能の活用方法やメンテナンスのポイントまで解説しています。

UTMの設定費用や設定変更の方法についても触れていますので、これからUTMの導入を検討している企業にもおすすめの内容です。

ぜひ、最後までご覧ください。

目次

UTMとは?設定前に行うべき準備について解説!

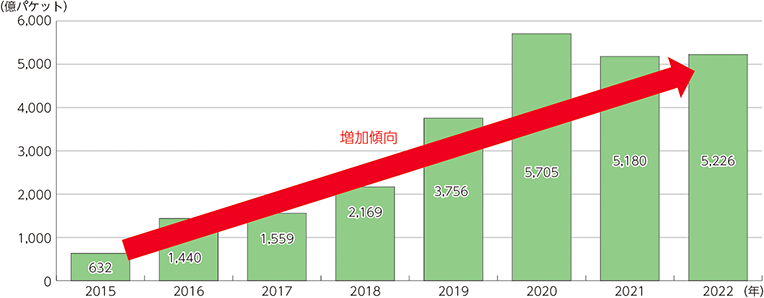

総務省発布の令和6年版情報通信白書によると、サイバーセキュリティに関する違反事件の検挙件数は521件とのこと。下表のとおり、サイバー攻撃の巧妙化やランサムウェアの被害増加により、企業にはより高度で包括的なセキュリティ対策が求められるようになっています。

総務省(情報通信分野の現状と課題)

こうした状況のなかで注目を集めているのが、複数のセキュリティ機能を1台に集約できるUTM(統合脅威管理)です。

UTMの設定において、下記のような前準備が必要です。

- 費用感の相見積もり

- 設定の前準備

- UTMへの理解

それでは、UTMの導入・設定に必要な知識を順を追ってみていきましょう。

【関連記事】

設定費用の相見積もり

UTM(統合脅威管理)は便利な一方で、機能や導入形態によって価格が大きく異なります。

そのため、導入前には複数のベンダー・機器の相見積もりを取得することが重要です。

一般的に、UTMの費用には本体価格に加えて、年間ライセンス費や設定・設置の初期費用、保守サポート費などが含まれます。

中小企業向けの機器であっても数万円〜数十万円以上かかるケースが多いため、予算と必要なセキュリティ機能をすり合わせておきましょう。

また、クラウド型のUTMサービスであれば月額課金となるため、初期費用を抑えたい企業には適している場合もあります。

設定前に行う準備

UTMの導入にあたっては、事前準備が欠かせません。

まず、自社ネットワークの構成を明確に把握する必要があります。

UTMは通常、ONU(モデム)とルーターの間に設置されるため、現在の通信経路やIPアドレスの割り当て、使用中のプロバイダ契約情報などを整理しておきましょう。

あわせて、UTMに接続される端末数・使用アプリケーション・通信量なども確認しておくと、必要な性能要件を満たした機器を選定しやすくなります。

また、ライセンス認証や外部アクセス用のVPN構築などの設定も含まれるため、導入作業には一定のIT知識が求められます。

自社での対応が難しい場合は、設定代行業者に依頼する前提で準備を進めるのもひとつの方法です。

UTMの役割の理解

UTMの役割は、複数のセキュリティ機能を一元的に管理し、ネットワークを包括的に保護することです。

ファイアウォール・アンチウイルス・アンチスパム・Webフィルタリング・IDS/IPS・VPNなど、本来なら個別に用意すべきセキュリティ対策を多層防御によって、1台のUTM機器でまとめて制御できます。

機能の重複や運用負荷を軽減できるうえ、セキュリティホールの発生リスクを低減できるのがUTMの大きな魅力です。

また、UTMには「ログ収集機能」や「レポート自動出力機能」なども搭載されているため、セキュリティの可視化と定期的なレビューにも役立ちます。

従来の単機能型セキュリティ機器に比べて、管理がシンプルでコストパフォーマンスに優れている点も多くの企業に選ばれる理由です。

【関連記事】

UTMの設定方法は?8つの手順で解説!

UTMの設定方法は、下記の手順で進めます。

- UTMの設置

- ネットワーク(初期IPアドレス)の設定

- UTM機器の接続

- ライセンスの適用

- インターフェースの設定

- DHCP・NAT(アドレス交換)の設定

- 管理画面へのアクセス

- セキュリティ機能(VPN)の有効化

手順をひとつひとつ、確認していきましょう。

手順①|UTMの設置

まず、最初の手順は、UTM機器の物理的な設置です。

UTMは通常、インターネット回線の入り口にあたるONU(モデム)とルーターの間に接続する構成で使用されます。

つまり、UTMを通さなければ外部と通信できないような状態にすることですべての通信を一元管理できるということ。設置場所は、下記のような条件を満たす場所が理想です。

- セキュリティ管理された部屋(例:サーバールーム)

- 熱がこもらず、放熱が確保された場所

- 停電対策がなされている電源環境

UTMはネットワーク全体の通信を処理する重要な機器のため、物理的な安全性や安定稼働が求められます。

設置作業時には、電源ケーブル・LANケーブルの接続も確認しながら、安定して動作する環境を整えましょう。

手順②|ネットワーク(初期IPアドレス)の設定

UTM機器を設置したら、次に行うのがネットワーク設定(初期IPアドレスの設定)です。

この作業を通じて、UTMがネットワーク上で正しく認識され、他の機器と通信できるようになります。

まず、UTM機器と管理用パソコンをLANケーブルで直接接続します。

接続後、ブラウザからUTMの管理画面にアクセスするには、初期IPアドレスを入力する必要があります。

マニュアルに「初期IPアドレス(例:192.168.1.1)」が記載されています。

管理用パソコン側のIPアドレスもUTMの初期アドレスと同じネットワーク帯(例:192.168.1.10など)に、一時的に設定しておく必要があります。

管理画面にログインできたら、ネットワーク構成に合わせてUTMのIPアドレスを変更します。

例として社内のネットワーク帯が「192.168.10.0/24」であれば、UTMのアドレスも「192.168.10.x」のように揃えると、ネットワーク全体と整合性が取れます。

また、サブネットマスク、デフォルトゲートウェイ、DNSサーバーの設定も同時に行いましょう。

UTMが内部ネットワークと外部インターネットの両方と通信できるようになります。

IPアドレス設定後は、管理用パソコンをもとの設定に戻しておくのを忘れないようにしましょう。

手順③|UTM機器の接続

ネットワーク設定が完了したら、いよいよUTM機器をネットワークに本格的に接続します。

UTMは、社内ネットワークとインターネットの間に設置するのが基本。下記の記事内容のように、ONUやモデムの直下に設置する接続構成を取ります。

ONUやプロバイダからのインターネット回線と接続。ここを通じて、UTMは外部と通信を行います。

LANポート(内部接続用)は社内ネットワーク側、つまりルーターやスイッチなどに接続し、社内の端末と通信します。

UTMを正しく配置すれば、すべての通信がUTMを経由するようになるため、外部からの脅威を遮断し内部の通信を一元管理することが可能になります。

接続時の注意点としては、WANとLANポートを間違えないように接続すること。リンクランプ(ポートのLED)が正しく点灯しているかを確認してください。

他、接続後にUTMの管理画面から通信状態(ステータス)をチェックして、接続に問題がないかを確認し、UTMが正しくネットワークに接続されていれば社内の端末から外部サイトにアクセスできるようになり、ログがUTMに記録され始めます。

【関連記事】

手順④|ライセンスの適用

ライセンスを適用する必要があります。

ライセンスとは、UTMのセキュリティ機能(ウイルス対策やファイアウォール、Webフィルターなど)を使えるようにするための利用許可のようなものです。

UTMの管理画面にアクセスし製品に付属しているライセンスキーを入力すると、各機能が使えるようになります。

インターネット接続が必要な場合もあるので、ネットワーク環境を整えたうえで作業しましょう。

ライセンスを適用しないと、UTMの本来の効果が発揮されないため、設定の初期段階で必ず行ってください。

また、ライセンスには有効期限があるので、更新のタイミングも忘れずに確認しておくことが大切です。

UTMのライセンスに関する内容は、こちらの記事で詳しく解説しています。

【関連記事】

手順⑤|インターフェースの設定

ライセンスの適用が完了したら、UTMのネットワークインターフェース設定を行います。

インターフェースとは、UTM機器が社内ネットワークやインターネットと通信するための接続口で、それぞれに適切なIPアドレスや通信条件を設定する必要があります。

通常、UTMには複数のインターフェースが用意されており、それぞれに役割を割り当てることで外部と内部、あるいはDMZ(非武装地帯)といったゾーンごとに通信を制御できます。

UTMの管理画面から各インターフェースの設定画面にアクセスし、接続先に応じたIPアドレス、サブネットマスク、ゲートウェイ、DNSサーバーの情報を入力します。

社内ネットワーク用のインターフェースには社内LANに合わせたIPアドレス、インターネット接続用のインターフェースにはプロバイダから割り当てられた情報を設定します。

また、必要に応じて、VLANの設定やゾーンの指定も行うことでセグメントごとに異なるセキュリティルールを適用できるようになります。

このインターフェース設定は、UTMが通信の監視や制御を適切に行うための基盤となります。

設定後は、通信が想定通りに行えるかどうかを接続テストで確認し問題があれば、再度ネットワーク構成やIP設定を見直しましょう。

UTMの設置環境や社内のネットワーク構成によって、必要となるインターフェースの数や内容が変わるため、導入前に十分な設計が求められます。

手順⑥|DHCP・NAT(アドレス交換)の設定

UTMのインターフェース設定が完了したら、続けて行うのがDHCPとNATの設定です。

正しく構成することで社内ネットワークに属する各端末が自動的にIPアドレスを取得し、外部ネットワークとスムーズに通信できるようになります。

まずDHCPは、ネットワーク上の機器に対して自動的にIPアドレスを割り当てる仕組み。UTMにDHCP機能を持たせることで、管理者が個別に端末へIPアドレスを設定する手間が省け、ネットワーク全体の効率性や運用の柔軟性が出てきます。

DHCPサーバーの設定ではIPアドレスの範囲、サブネットマスク、デフォルトゲートウェイ、DNSサーバーなどを定義し、割り当てルールを明確にします。

一方でNATは、内部ネットワークのプライベートIPアドレス、インターネットと通信する際にグローバルIPアドレスへと変換する機能です。

社内の複数端末が1つのグローバルIPアドレスを共有して外部にアクセスできるようになります。

NATを通すことで、外部から直接内部ネットワークの端末にアクセスされにくくなり、セキュリティ面でも効果がみられるようになるでしょう。

これらの設定を終えた段階で、社内の各端末はUTMを経由してインターネットにアクセスできる状態となり、UTMが通信の監視や制御を行うための準備が整います。

設定後には、実際に社内端末を接続し、インターネットへの接続確認やIPアドレスの自動取得が正常に行われているかを確認すると安心です。

【関連記事】

手順⑦|管理画面へのアクセス

DHCPやNATの設定を終えたら、UTMの管理画面にアクセスして、各種セキュリティ機能やログの確認、さらなる設定変更を行えるようにします。

管理画面は、UTMを運用・管理する上での中枢となる部分であり、すべての操作やモニタリングはこの画面を通じて実施されます。

管理画面へアクセスするには、まずUTM機器に割り当てた管理用IPアドレスを確認し、それをWebブラウザのアドレスバーに入力します。

多くのUTMではHTTPS接続に対応しており、通信の安全性が確保された状態でログインできるようになっています。

アクセス時には、初期設定で登録した管理者アカウントのIDとパスワードが求められるため、第3者に知られないよう厳重に管理することが重要です。

ログインが成功すると、ダッシュボードと呼ばれるトップ画面に遷移します。

この画面では、現在のトラフィック状況や検出された脅威、使用中のセキュリティ機能のステータスなどが一覧で表示され、UTMの稼働状況をひと目で把握することができます。

また、ここからファイアウォールルールの追加、VPNの設定、ログの確認、アラートの受信設定など、運用に必要なすべての操作を行うことができます。

セキュリティ強化のために、アクセス制御を設定しておくのも有効。特定のIPアドレスや端末からのみ管理画面にアクセスできるよう制限をかけておけば、不正アクセスのリスクを最小限に抑えられます。

加えて、二要素認証の導入を検討することで、より高度な管理セキュリティが実現できます。

管理画面へのアクセスは、UTMの運用において欠かせない操作であり、設定内容やログ情報に常に目を配ることが、安全なネットワーク環境を維持する第一歩となります。

手順⑧|セキュリティ機能(VPN)の有効化

UTMの基本設定が完了したら、最後にセキュリティ機能のひとつであるVPNの有効化を行います。

VPNは「Virtual Private Network(仮想専用線)」の略で、インターネットを経由しながらも安全にデータをやり取りできる通信方式です。

UTMにおけるVPN機能を活用することで、外出先や別拠点から社内ネットワークへ安全にアクセスできる環境が整います。

UTMでは主に、リモートアクセスVPNとサイト間VPNの2種類を設定可能。リモートアクセスVPNは、テレワーク中の従業員が自宅などから社内ネットワークへ安全に接続する際に活用されます。

一方、サイト間VPNは、複数のオフィスや支店間を安全に接続するために用いられ、各拠点間でのファイル共有や業務システムの利用をセキュアが可能になります。

VPNの有効化は、管理画面から該当のVPN設定項目にアクセスし接続方式や認証方法、暗号化プロトコルなどを選択して進めます。

代表的なプロトコルにはIPSec、SSL-VPN、L2TPなどがあり、用途やセキュリティ要件に応じて適切な方式を選びます。

また、接続元の端末にもVPNクライアントのインストールや証明書の設定が必要になるケースがありますので、導入前に手順を確認しておくとスムーズです。

VPNを有効化することで、外部からの盗聴や改ざんを防ぎながら安全に通信できるため、リモートワークや拠点間連携を行う企業にとっては必須のセキュリティ対策となります。

設定後は実際に接続テストを行い、通信が安定しているか、アクセス制御が正しく機能しているかを確認しておくことが大切です。

UTMの高度設定とは?3つのポイントで解説!

UTMは基本設定だけでも一定のセキュリティ効果を発揮しますが、より高度で実践的なネットワーク防御を行うには、下記のような追加の詳細設定が欠かせません。

- 帯域幅や品質保証(QoS)のトラフィック管理

- サンドボックスを用いた高度な脅威保護

- レポーティングとアラートの設定

企業のネットワーク環境では通信の最適化や未知の脅威への対処、効率的な管理をしていかなければなりません。

ここでは、UTMの高度な設定についてまとめました。

詳しくみていきましょう。

帯域幅や品質保証(QoS)のトラフィック管理

まず注目すべきは、ネットワークトラフィックの制御を担う帯域幅の管理とQoS(Quality of Service)の設定です。

業務用ネットワークでは、Web会議やクラウドサービスなど通信量の多いアプリケーションが増えており、ネットワークの安定性が業務効率に直結します。

UTMでは、アプリケーションや端末ごとに使用できる帯域幅を制限することで、ネットワークリソースの最適化が可能。さらに、QoS設定によって、音声通話やリアルタイム通信など遅延に弱い通信を優先的に処理させることができます。

こうしたトラフィック管理を行うことで、ネットワークの混雑を防ぎ、安定した業務環境を実現できます。

サンドボックスを用いた高度な脅威保護

次に、近年注目されているのが、サンドボックス機能を活用した脅威対策です。

サンドボックスとは、ファイルやプログラムを隔離された仮想環境内で実行・検証し、実害を及ぼす前に挙動を確認できるセキュリティ技術のこと。未知のマルウェアやゼロデイ攻撃への対応力を高める点で非常に有効です。

UTMにサンドボックス機能を組み込むことで、通常のウイルススキャンでは検出できない新種の脅威に対しても事前に自動でブロックすることが可能になります。

これにより、従業員が日々利用するメール添付ファイルやWebダウンロードファイルからの感染リスクを大幅に低減できます。

【関連記事】

レポーティングとアラートの設定

高度設定の最後に欠かせないのがレポーティングと「アラートの機能です。

UTMは常にネットワークの状態を監視しており、その情報をもとに定期的なレポートを自動生成したり、異常を検知した際に即座にアラートを送信したりすることができます。

レポート機能ではトラフィックの使用状況、脅威の検出履歴、ファイアウォールのログなどを可視化しセキュリティ対策の評価や見直しに活用できます。

一方、アラート設定を適切に行えば、不正アクセスやマルウェア感染の兆候が現れたときにすぐに通知を受け取り、迅速な対応が可能になります。

これらの機能を活用することで、単にUTMを使うだけでなく、日常的に監視し改善し続けるという本質的なセキュリティ運用が実現します。

UTMのメンテナンス設定は?軸となる4項目で解説!

UTMは導入して終わりではなく、長期的に安全かつ安定したネットワーク環境を維持するためにも、定期的なメンテナンス設定をしなければなりません。

ここでは、下記のUTM運用における4項目について、まとめました。

- アップデート

- パッチ処理

- システムの監視

- 設定変更の検討

詳しくみていきましょう。

アップデート

UTMのセキュリティ性能を保つためには、ソフトウェアのアップデート設定を常に最新に保つことが重要です。

アップデートには、新たな脅威に対応するための機能追加やバグ修正が含まれているため、適切なタイミングで更新作業を行わなければなりません。

自動アップデートの設定を活用すると最新のセキュリティパッチを迅速に適用でき、手動の負担を軽減できます。

ただし、アップデートによるネットワークへの影響を考慮し、作業時間を事前に計画し通知することも忘れてはいけません。

パッチ処理

ソフトウェアの脆弱性を突く攻撃からUTMを守るために、パッチ処理の設定も非常に重要です。

パッチは脆弱性を修正するための細かなプログラム修正であり、アップデートよりも頻度が高い場合があります。

適切なパッチ管理設定を行うことで、既知のセキュリティホールを放置せず迅速に対応可能です。

パッチ適用前には、テスト環境での動作確認設定を行い、システムの安定性を保つことが推奨されます。

システムの監視

UTMの正常な稼働状態を保つために、システム監視の設定も重要です。

監視設定を有効にすることでCPU使用率、メモリ使用量、通信トラフィック、ログ情報などをリアルタイムでチェックできます。

異常値を検知するとアラートが発信されるように設定すれば、障害の早期発見と迅速な対応が可能となります。

監視設定は、ネットワーク全体の健康状態を把握し、安定運用を支える基盤といえるでしょう。

設定変更の検討

UTMは一度設定したら終わりではなく、使い続けるなかで設定変更による見直しが必要になります。

社内のネットワーク構成が変わったり、新しいセキュリティリスクが出てきたりしたときは、UTMの設定もそれに合わせて変更を検討しましょう。

定期的にUTMのログやレポートを確認し、不要な通信があればブロックしたり新しい機器や拠点が増えた場合には通信ルールを追加したりするなど、状況に応じた設定変更が大切です。

こうした設定変更をこまめに行うことでUTMの効果を保ち、より安全なネットワーク環境を維持できます。

さいごに|UTMの設定方法を確認して設置しよう!

UTMの設定は、企業のネットワークセキュリティを強化するうえで欠かせない作業です。

まずは、設定前に費用の相見積もりや自社の環境に合った準備を行い、計画的に設定を進めなければなりません。

基本的なUTMの設定は設置からネットワーク設定、ライセンス適用、セキュリティ機能の有効化まで段階的に行い、確実にセキュリティ対策を施します。

さらに、高度な設定では帯域幅やQoSによるトラフィック管理、サンドボックスを用いた高度な脅威保護、レポーティングやアラートの設定を行いUTMを有効活用しましょう。

これらの設定をしっかり行うことで、ネットワークの安定性と安全性が向上します。

また、UTM設定は一度行ったら終わりではなくアップデートやパッチ処理、システム監視、定期的なレビューを通じて継続的に見直すことが大切。環境の変化や新たな脅威に対応するために、設定変更の検討も欠かせません。

これらのメンテナンス設定を怠らずに実施することで、常に最良のセキュリティ状態を維持できます。

UTMの設定を正しく行い継続的に管理することが、企業の情報資産を守る最善の方法です。

ぜひ本記事を参考に、安心して使えるUTM設定を実践してください。

UTM

最新記事 by 堀田直義 (全て見る)

- 【2026年最新版】UTMのおすすめメーカー比較ランキング5選! - 2026年1月1日

- 【2026年最新版】UTMの選び方は?抑えておくべきポイント3選! - 2026年1月1日

- 【2026年最新版】UTMのリース料金の相場は?購入価格も紹介! - 2026年1月1日

- 【2026年最新版】サーバーの価格相場はどのくらい?種類別に平均費用を解説! - 2026年1月1日

- UTMにセキュリティ対策ソフトはいらない?結論:必要です - 2025年6月26日